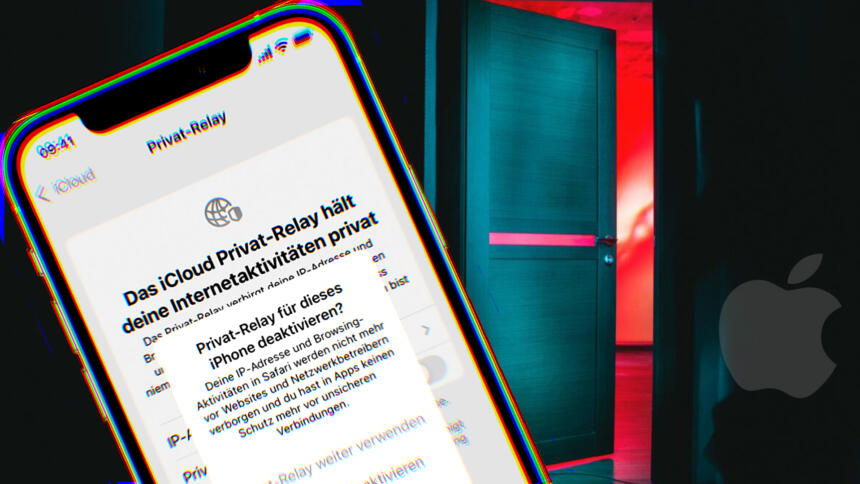

Seit Kurzem bietet Apple zahlenden Nutzer:innen der iCloud einen neuen Anonymisierungsdienst namens Private Relay an. Diese „Internet-Tarnkappe“, wie es der Spiegel nennt, kombiniert Eigenschaften von zwei beliebten Werkzeugen gegen digitale Überwachung, nämlich von VPN-Diensten und dem Tor-Browser.

Apple hat seinen Dienst, der sich bislang für iOS 15 und iPadOS 15 in der Beta-Phase befindet, nach eigenen Angaben entwickelt, damit er Daten von Nutzer:innen beim Surfen verschlüsselt. Die Daten werden zuerst über einen eigenen Server geschickt und dann an einen Drittanbieter weitergeleitet. Letzterer wickelt den Datenaustausch mit der angesurften Website ab. Daher könne „niemand – nicht einmal Apple – erkennen kann, wer du bist und welche Seiten du besuchst.“

Das dürfte autoritären Regierungen, die ihre Überwachung im Netz ständig ausbauen, nicht schmecken. Wie VPN und Tor-Browser ist auch Apples neues Feature in einigen Staaten unerwünscht. Der Konzern deaktiviert sein Anonymisierungstool für Nutzer:innen in China, Belarus und Saudi-Arabien. Auch in Ländern wie Kolumbien und Südafrika ist es nicht verfügbar.

Ärger könnte es allerdings auch in der EU geben. Hinter verschlossenen Türen warnen EU-Beamte vor Private Relay. „Dieses neue Feature wird wahrscheinlich die Aufdeckung und Untersuchung illegaler Aktivitäten im Internet erschweren“, heißt es in einem internen Briefing der EU-Kommission vor einem Treffen mit Apple. Denn Private Relay verhindere womöglich die Identifikation von Nutzer:innen, die Websites mit Kindesmissbrauchsinhalten und Terroraufrufen ansurfen. Auch könnten damit Netzsperren einiger EU-Staaten umgangen werden.

EU möchte Zugriff auf verschlüsselte Inhalte

Die EU denkt seit Längerem darüber nach, wie Behörden Zugang zu verschlüsselten Inhalten bekommen könnten – trotz Warnungen von Expert:innen und NGOs, die solche Pläne als Gefahr für Sicherheit und Privatsphäre im Netz sehen. In den kommenden Monaten will die EU-Kommission ein Gesetz vorschlagen, das Scans aller Bilder und Videos auf Geräten auf mögliche Kindesmissbrauchsinhalte vorschreibt – ein Vorschlag, der als „Chatkontrolle“ kritisiert wird.

Inzwischen planen die EU-Behörden auch wegen Private Relay erste Schritte. „Die Kommission prüft derzeit die Gesamtauswirkungen von Private Relay, insbesondere mit den Telekommunikationsanbietern“, heißt es in dem Briefing, das durch eine Informationsfreiheitsanfrage der NGO Global Witness öffentlich wurde. Apple müsse erklären, welche Auswirkungen das Werkzeug auf Anordnungen von Behörden an Provider habe, Daten ihre Kund:innen herauszugeben.

Die Kommission brachte den Dienst auch gegenüber Apple direkt zur Sprache. Private Relay war Thema eines Treffens zwischen Apples oberster Datenschutzbeauftragten Jane Horvath und Åsa Webber, der Kabinettschefin von EU-Innenkommissarin Ylva Johansson, die als Hardlinerin in Verschlüsselungsfragen gilt. Webber drängte Apple laut einer Gesprächsnotiz der Kommission in dem Meeting dazu, mehr Anstrengungen im Kampf gegen Kindesmissbrauch zu unternehmen. Dabei kam das Gespräch auch auf das Apple-Tool.

Die Kommissionsbeamten hätten ihre Bedenken geäußert und um mehr Informationen darüber gebeten, wie Private Relay funktioniere, sagte eine Kommissionssprecherin gegenüber netzpolitik.org. Die Kommission habe den Konzern aber nicht um Änderungen oder eine verzögerte Einführung des Tools gebeten: „Mit Apple wurden keine Maßnahmen im Zusammenhang mit der Einführung oder Nutzung von Private Relay erörtert“. Der Konzern antwortete nicht auf unsere Fragen nach dem Treffen.

Spannender Artikel! Ich habe nicht ganz verstanden, inwiefern „niemand – nicht einmal Apple – erkennen kann, wer du bist und welche Seiten du besuchst“ wenn doch der Traffic als allererstes über Apple-Server läuft?

Kann mir das jemand von euch erklären?

Ich glaube, dabei handelt es sich um eine falsche Formulierung von Apple. So wie ich es verstehe, sagt Apple, es wisse in dem Modell zwar wer jemand sei, aber nicht welche Informationen diese Person mit welchen Seiten austausche. Umgekehrt weiß der Drittanbieter, der das zweite Relay betreibt nicht, um wen es sich handelt, aber kann natürlich die Daten sehen, die ausgetauscht werden.

„aber kann natürlich die Daten sehen, die ausgetauscht werden.“

Das kann nur dann der Fall sein wenn die Datenübertragung nicht verschlüsselt ist, idR. weil die aufgerufene Webseite vom Webserver nicht über SSL ausgeliefert wird (was heutzutage kaum noch vorkommt). Ansonsten sind die Inhaltsdaten vor Einblicken durch Apple/Relaybetreiber sicher.

Apples System soll zusätzlich die Metadaten schützen und verhindern, dass eine zentrale Stelle gleichzeitig beide Endpunkte der Verbindung kennt (also sowohl die IP des Clients der die Daten abruft als auch die IP des Servers von dem die Daten abgerufen werden).

Ich würde da mal annehmen das sie schlichtweg eine Art Proxy-Server (oder Socks?) anbieten. Kein neues Konzept aber m.E. mit einer Schwäche. Wenn der Proxy verschlüsselten Traffic weiter leiten soll muß er so weit ich das weiß auch ein Verschlüsselungs-Zertifikat vorweisen können das zu seiner (stellvertreter)IP passen muß. Und der Kunde muß vermutlich auch ein Zertifikat abnicken – von Apple. Dann wären die aber als „Man in the Middle“ im Prinzip in der Lage den Datenverkehr mit zu lesen.

Ob es alternativ funktioniert den bereits verschlüsselten Traffic von/zum Kundengerät (via VPN oder iCloud-Verbindung?) einfach auf einer anderen (apple-eigenen) IP zum eigentlichen Ziel wieder raus zu blasen weiß ich nicht. In dem Fall käme alles scheinbar von dieser IP. Was dann auch wieder wie ein Proxy wirken würde. Der Zielhost könnte die dann immer noch filtern/blacklisten und der Kunde sieht dann eben ein „Sie benutzen verschleierungs-technik, sie kommen hier nicht rein“ Banner. Ganz so wie heutige Dark-Pattern-Cookie-Popups einem jede Seite vermiesen.

Jedenfalls würde ich auf die „wir wissen nicht was du tust“ Versprechungen nicht viel geben. Und, dann sind da ja noch die dazugehörigen DNS-Abfragen die alle (Meta)daten verraten würden. Heißt: Die müssten auch so verschlüsselt an Apple übertragen werden das die nichts mit lesen könnten. Wer’s glaubt!?

Nein, wenn man das einigermassen richtig machen will, verschlüsselt das Endgerät die Daten mit TLS ganz normal – die Verifikation der Zertifikate geht nicht über IP-Adressen sondern über den Domainnamen, der sich ja nicht ändert. Daher muss auch kein Zertifikat von Apple statt des Originals abgenickt werden (was abgebickt werdne müsste wäre lediglich das Zertifikat von Apple für den Apple-Proxy-Server sowie evtl. dem Drittanbieter, falls das überhaupt über Zertifikate abläuft).

Dann wird der Datenverkehr für den Proxy des Drittanbieters verschlüsselt. Dann für den Proxy von Apple und dann dorthin geschickt,

Apple sieht dann, von wem die Daten kommen und zu welchen Dittanbieter sie gehen, aber nicht was für Daten das sind (wenn man mal von Verkehrsanalyse absieht), weil die ja noch immer verschlüsselt sind.

Der Proxy des Drittanbieters wiederum sieht nur, daß die Daten von Apple kommen und wohin sie gehen, kann sie aber, falls TLS-Verschlüsselt, auch nicht lesen.

D.h. die Proxy-Chain über Apple transportiert nur Daten, die eigentliche TLS-Verbindung bestünde weiterhin zwischen Endgerät und original-Webseite, wie bei einem normalen Proxy auch.

Ich habe keine Ahnung, was Apple wirklich tut und ob sie nicht noch mehr machen bzw. ob das was taugt – Apple vertrauen bedeutet immer, Sicherheit aufzugeben – das obige skizziert nur grob, wie man das machen könnte.

Irgendwie ist das doch lächerlich, im normalen Netz dürfte es keine .de oder .com Domain geben auf der sich Kinderpornos finden lassen…. Dazu bietet das den Anbietern zu wenig Sicherheit. In sofern dürfte solch ein Tool wie das von Apple kaum dazu führen das mehr solcher Inhalte im öffentlichen Netz verfügbar werden.

So gesehen mal wieder die übliche Panikmache !

Es gibt ganz viele .com und .de domains mit Kinderpornos. Erstens ist die Definition von Kinder- bzw. Jugendpornographie recht weit gefasst (z.B. Manga), und zweitens muss ja nicht alles ganz offensichtlich sein – Darknet geht auch über normale Domains, z.B. ganz einfach über ein nicht-öffentliches Forum.

Könnte man das dnan nachverfolgen und den Domaininhaber aufspüren und dann die Spur weiterverfolgen? Sicher. Wird das getan? Wahrscheinlich eher selten.

Wer etwas gegen Kindesmissbrauch tun möchte, sollte etwas gegen Kindesmissbrauch tun, also Warnsignale von Lehrern, Betreuern, Bekannten, Ämtern ernst nehmen. Nicht Nebelkerzen zünden und den Überwachungsstaat ausbauen.

Die schmierige Propaganda der Behörden ist einfach nur widerlich.

„Das dürfte autoritären Regierungen, die ihre Überwachung im Netz ständig ausbauen, nicht schmecken.“

Das Wort „autoritären“ vor „Regierungen“ sollte mMn gestrichen bzw. durch etwas weniger einschränkendes ausgetauscht werden z.B. „den meisten“. Weil ich nehme nicht an, dass man die Bundesregierung, EU-Kommission, etc. zu den „autoritären Regierungen“ zählen möchte.

„Wie VPN und Tor-Browser ist auch Apples neues Feature in einigen Staaten unerwünscht.“

Hier sollte „einigen“ durch „vielen“ ersetzt werden. Oder man sagt direkt „verboten!“ statt „unerwünscht“.

Greift Private Relay auch dann, wenn man einen anderen Webbrowser als Safari benutzt auf iOS?

Warum nicht gleich TOR oder ein eigenen VPN aufsetzen?